Wie ist das Cloud Panel aufgebaut?

Erste Schritte

Sie haben Ihr eigenes leistungsstarkes ServerCloud-Paket erworben. Dieses Paket eignet sich sowohl für einfache als auch für hochkomplexe Projekte. Mit der ServerCloud können Sie auf eine Vielzahl von Funktionen zugreifen, die in diesem Artikel erläutert werden.

In diesem Artikel erfahren Sie, welche Schritte Sie nach der Einrichtung Ihres Servers durchführen müssen. Ferner werden Ihnen auch die wichtigsten Funktionen des Cloud Panels erklärt.

Demo

Um das Cloud-Panel auszuprobieren, finden Sie hier einen Demo-Zugang. Dieser hat nur Lesezugriff. Sie können einen Server konfigurieren, aber nicht erstellen, und sich durch das Menü klicken, um die Funktionen zu sehen, ohne sie ändern zu können.

Die Zugangs-Daten für den Demo-Zugang finden Sie hier:

SCP-LINK: https://scp.strato.de/login

Benutzername: 0350010b.d3mo

Passwort: SCd3mo!_Strato

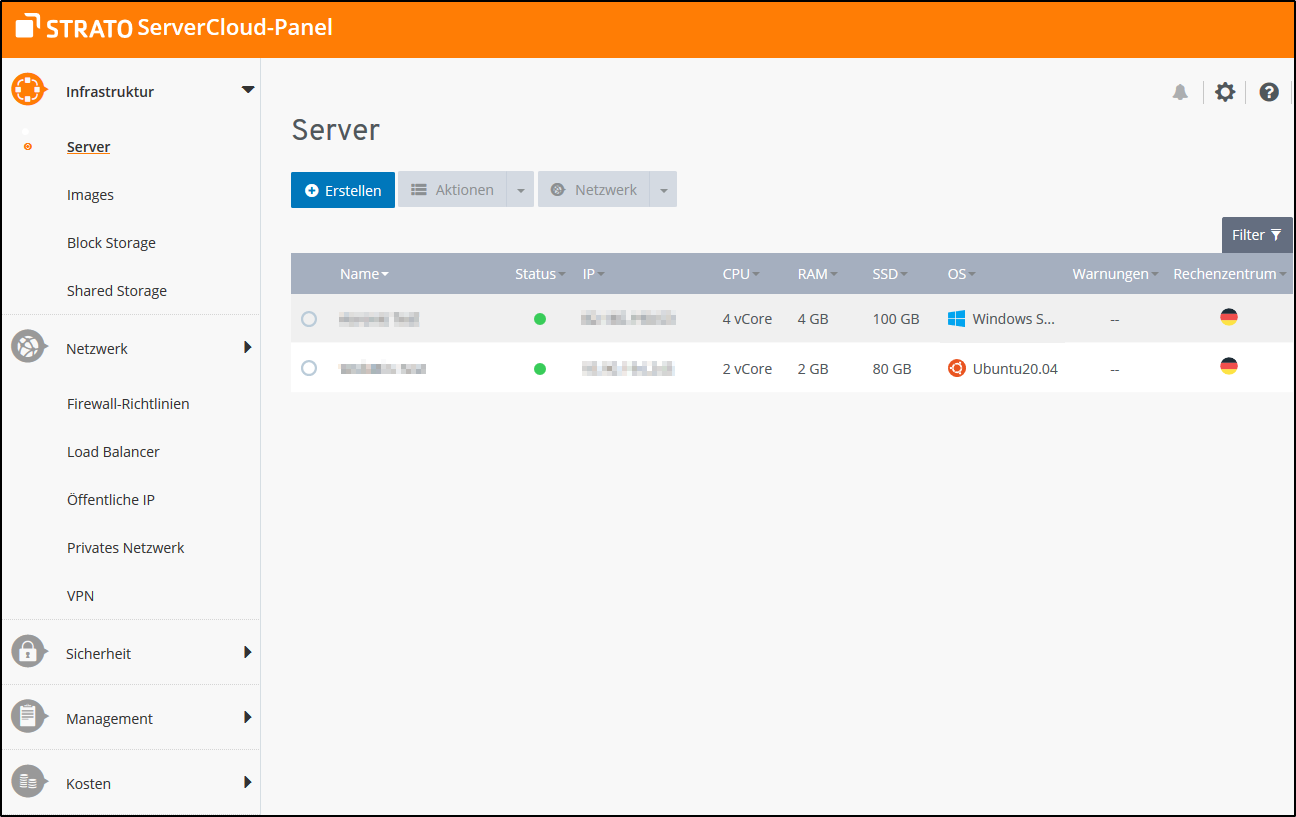

Server verwalten

Im Bereich Infrastruktur > Server können Sie Ihre Server verwalten. In diesem Bereich können Sie den Server starten, neu starten und herunterfahren. Darüber hinaus können Sie den Server bei Bedarf neu installieren. Um eine dieser Aktionen auszuführen, aktivieren Sie einen Server, und klicken Sie dann auf Aktionen. Anschließend können Sie die gewünschte Aktion ausführen.

Um die Detailinformationen des Servers aufzurufen, aktivieren Sie den gewünschten Server. Anschließend werden Ihnen alle wichtigen Informationen zum Server angezeigt.

Weitere Informationen zur Verwaltung des Servers im Bereich Infrastruktur > Server finden Sie in diesem Artikel.

Server-Standardkonfiguration

Standardmäßig wird Ihr Cloud Server mit den folgenden Einstellungen bereitgestellt:

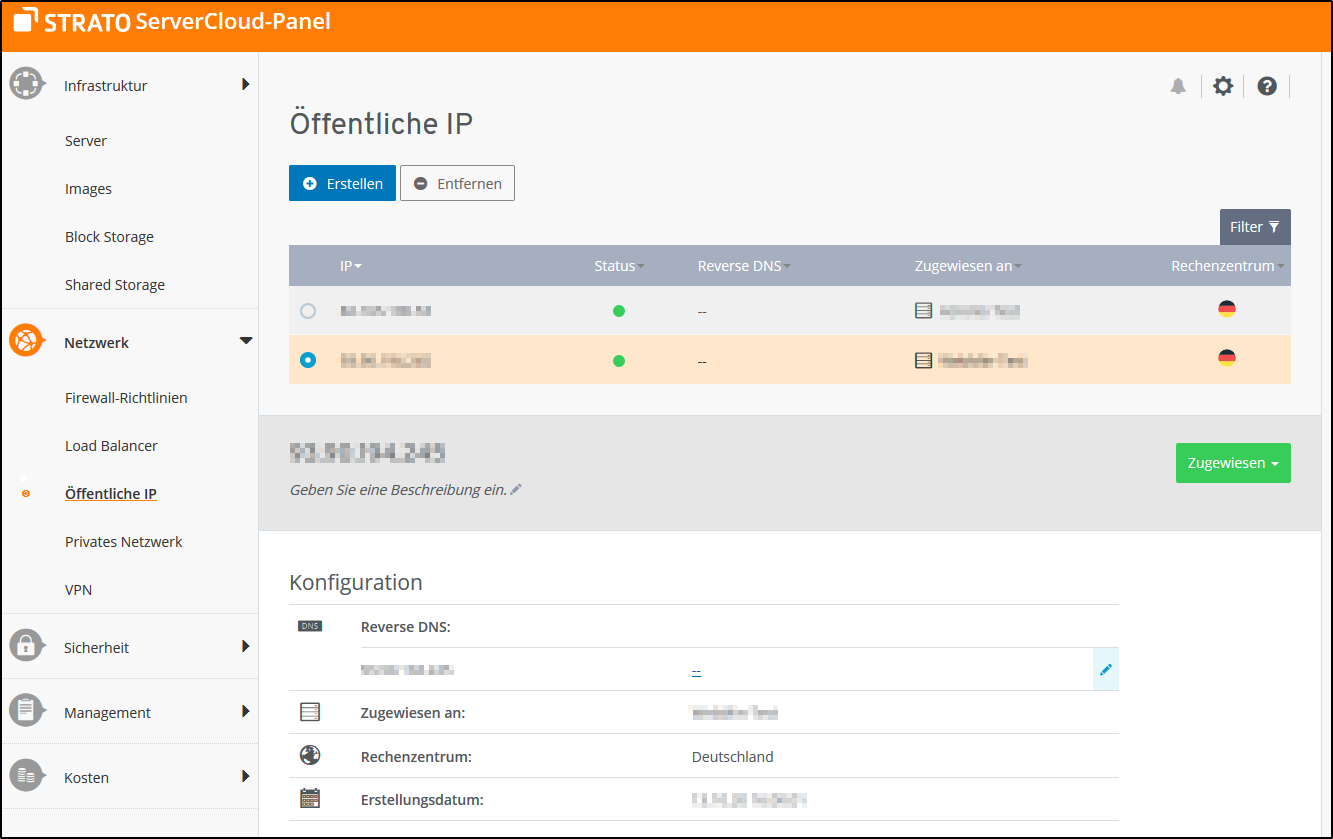

Öffentliche IP

Mit einer öffentlichen IP ist Ihr Server von außen zugänglich. Dies ist erforderlich, damit Ihre Kunden auf Ihre Website zugreifen können. Dem Server ist hierbei standardmäßig eine öffentliche IPv4-Adresse zugewiesen. Wenn Sie zusätzliche IPv4-Adressen benötigen, können Sie weitere öffentliche IP-Adressen erstellen und diese dem Server zuweisen.

Cloud Server unterstützen auch öffentliche IPv6-Adressen. Standardmäßig wird beim Erstellen eines Servers keine öffentliche IPv6-Adresse zugewiesen. Bei Bedarf können Sie im Cloud Panel eine IPv6-Adresse erstellen und an Ihren Server zuweisen.

Wenn Sie mehr als zwei IPv4- oder IPv6-Adressen zuweisen, müssen Sie die Netzwerkkonfiguration des Servers anpassen. Weitere Informationen finden Sie hier:

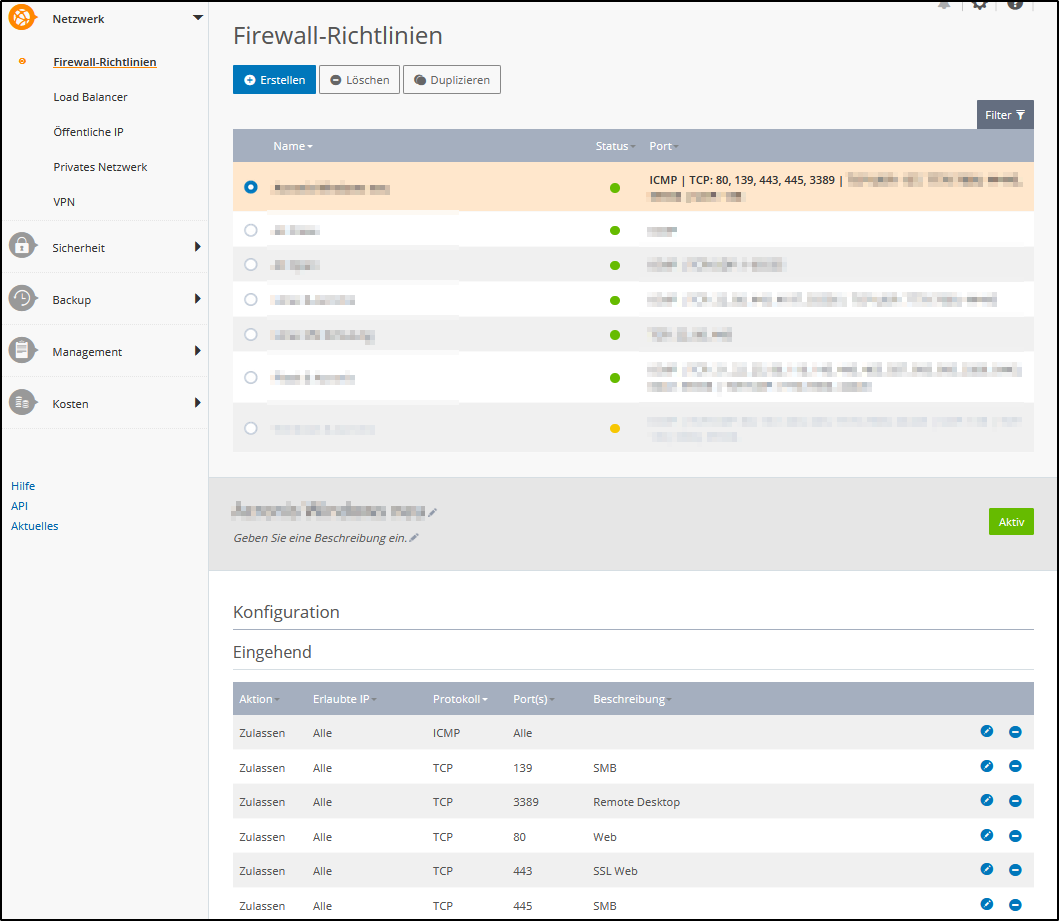

Cloud Panel: Firewall

Aus Sicherheitsgründen ist der Server immer mit einer externen Hardware-Firewall geschützt, die im Cloud Panel konfiguriert werden kann. Diese Firewall blockiert den eingehenden Datenverkehr für alle Ports, mit Ausnahme derjenigen, die in den Regeln konfiguriert sind.

Standardmäßig wird eine Firewall-Richtlinie entsprechend der Anforderungen konfiguriert, die sich durch das installierte Image ergeben:

- Linux Server: Der eingehende Datenverkehr wird für die Ports TCP 22, 80, 443 und 8443 erlaubt.

- Windows Server: Der eingehende Datenverkehr wird für die Ports TCP 80, 443 und 3389 erlaubt.

- Plesk Server: Zusätzlich zu den Ports, die für Ihr Betriebssystem freigeschaltet werden, wird der eingehende Datenverkehr für die Ports TCP 8443, 8447 und TCP/UDP 53 erlaubt.

- Cloud-Apps: Wenn Sie einen Server mit einer bestimmten Anwendung wie z. B. WordPress erstellen, wird automatisch eine neue Firewall-Richtlinie konfiguriert. In dieser Firewall-Richtlinie werden die gleichen Ports für eingehenden Datenverkehr freigegeben wie in der Linux-Richtlinie. Darüber hinaus werden in der Firewall-Richtlinie nur die spezifischen Ports geöffnet, die von der Anwendung benötigt werden.

Im Bereich Firewall-Richtlinien können Sie die Firewall-Richtlinien verwalten. Sie können neue Firewall-Richtlinien erstellen und die Firewall-Regeln für den eingehenden Datenverkehr nach Ihren Bedürfnissen konfigurieren. Außerdem können Sie in den vorhandenen Firewall-Richtlinien Ports hinzufügen und löschen.

Weitere Informationen zu Firewall-Richtlinien finden Sie in diesem Artikel.

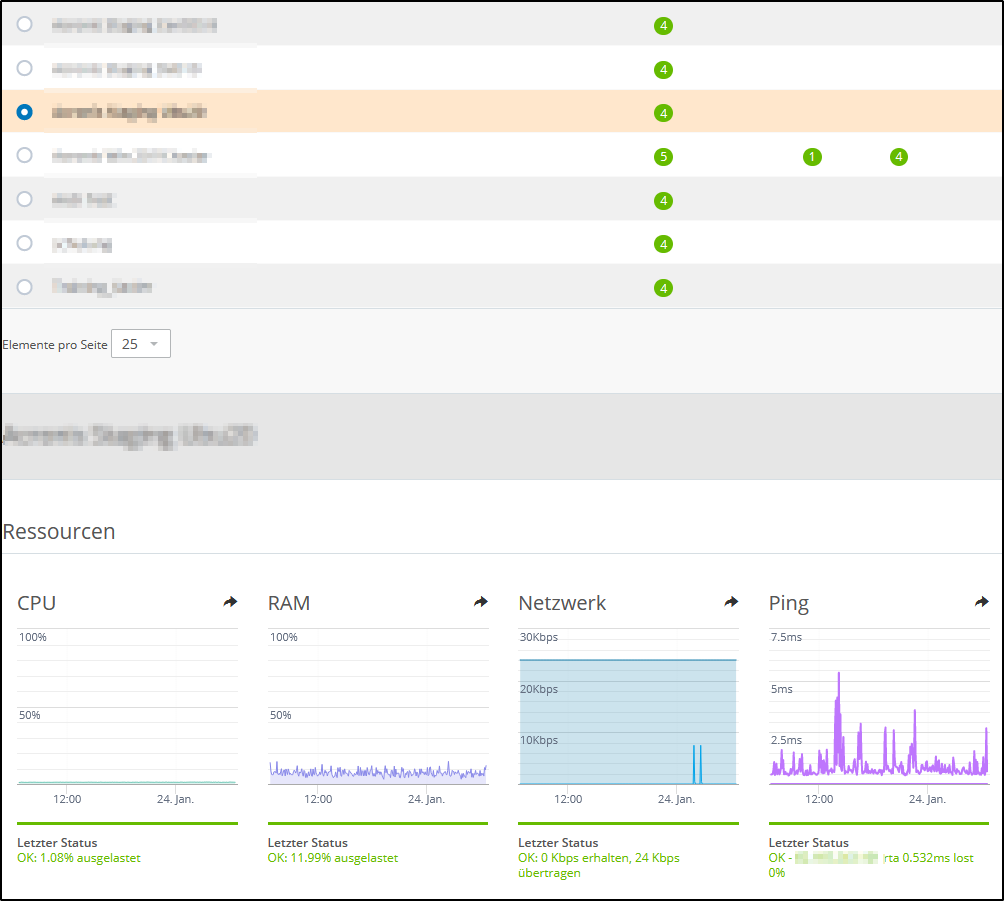

Cloud Panel: Monitoring

Sie können eine Monitoring-Richtlinie verwenden, um Ihre Server zu überwachen. Standardmäßig ist Ihrem Server eine Monitoring-Richtlinie zugewiesen, die die Ressourcen RAM, CPU, Datentransfer und Ping überwacht.

Sie können den Status des Servers in den Serverdetails oder im Monitoring-Center überwachen. Wenn ein Grenzwert überschritten wird, wird in diesem Bereich eine Warnung angezeigt.

Wenn Sie einen Server erstellen, wird automatisch eine Standard-Monitoring-Richtlinie zugewiesen. Bei Bedarf können Sie jedoch jederzeit eine andere Monitoring-Richtlinie zuweisen. Wenn Sie eine Monitoring-Richtlinie erstellen, können Sie festlegen, dass Warnhinweise an eine E-Mail-Adresse Ihrer Wahl gesendet werden.

Weitere Informationen zu Monitoring-Richtlinien finden Sie in diesem Artikel.

Eine Verbindung zum Server herstellen

Sie finden die Zugangsdaten in den Detailinformationen Ihres Servers. Um eine Verbindung zu Ihrem Server herzustellen, benötigen Sie folgende Daten:

- IP/Hostname

- Benutzer

- Passwort

Wenn Sie beim Anlegen eines Servers kein Passwort eingeben, wird das Passwort bei der Servererstellung automatisch generiert. In diesem Fall wird das Passwort in den Serverdetails angezeigt.

Wenn Sie während der Erstellung eines Servers ein eigenes Passwort eingeben, wird dieses nicht in den Serverdetails angezeigt.

Sie können auf verschiedene Weise auf Ihren Server zugreifen:

- Zugriff über das Cloud Panel mittels der KVM-Konsole. Mit dieser Methode können Sie mittels Ihres Browsers auf Ihren Server zugreifen. Hierzu benötigen Sie keine zusätzliche Software. Mit der KVM-Konsole können Sie auch während eines Neustarts oder einer Neuinstallation auf den Server zugreifen. Um über die KVM-Konsole auf den Server zuzugreifen, wählen Sie den gewünschten Server aus. Klicken Sie anschließend auf Aktionen > KVM-Konsole starten. Weitere Informationen finden in diesem Artikel.

- Zugriff mittels Ihres Computers:

Server mit Linux-Betriebssystem: Zugriff über SSH Server mit dem Betriebssystem Microsoft Windows: Zugriff über Remote Desktop

Domain konfigurieren

Sie können über die öffentliche IP oder den automatisch generierten Hostnamen direkt auf Ihren Server zugreifen. Um Ihre Website jedoch für Ihre Kunden leicht zugänglich zu machen, benötigen Sie eine Domain. Verbinden Sie diese Domain mit der statischen IP-Adresse des Servers, so dass die Domain auf Ihren Server zeigt. Dies ist mittels der Konfiguration eines A-Records (Address Resource Record) bzw. eines AAAA-Records möglich.

Weitere Informationen finden Sie hier:

Domain bestellen als STRATO Kunde

Domain in Plesk konfigurieren

Konfiguration des Servers anpassen

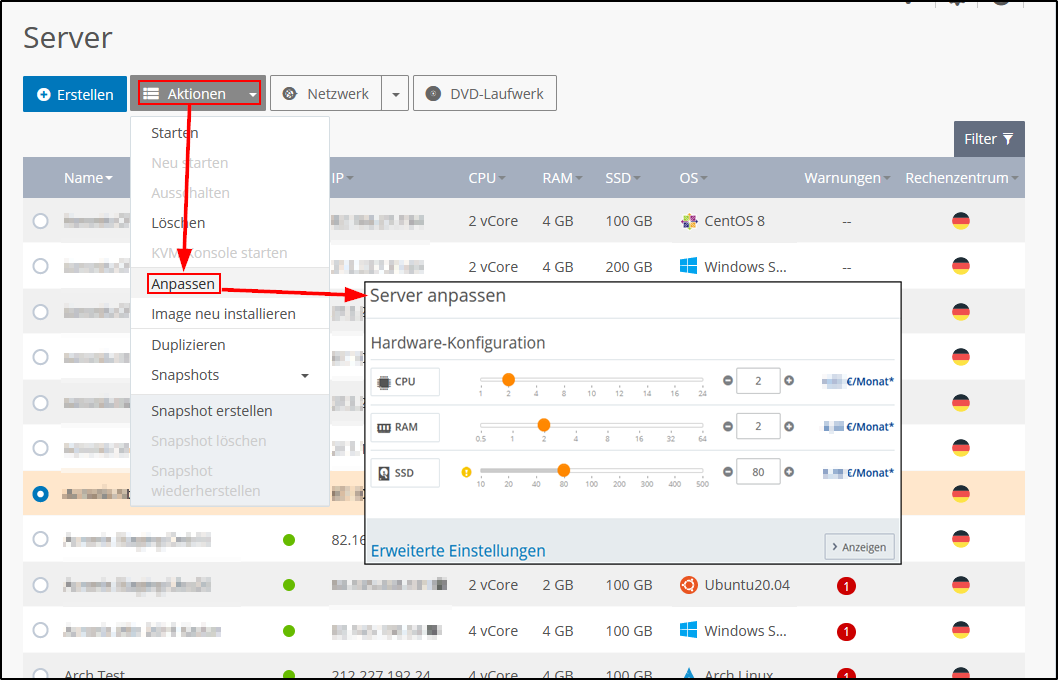

Sie können die Konfiguration Ihres Servers im Bereich Server > Infrastruktur jederzeit anpassen. Um diese anzupassen, aktivieren Sie den gewünschten Server und klicken auf Aktionen > Anpassen. Hier können Sie die Ressourcen Ihres Servers separat erhöhen. Sie können die Anzahl der CPUs, die Größe des RAMs und die Größe der SSD anpassen. Beachten Sie bitte, dass der Server für einige Änderungen ausgeschaltet sein muss.

Diese Lösung eignet sich besonders, wenn Sie Ihre Ressourcen auf Grund von temporären Workloads während eines einen bestimmten Zeitraums erhöhen müssen.

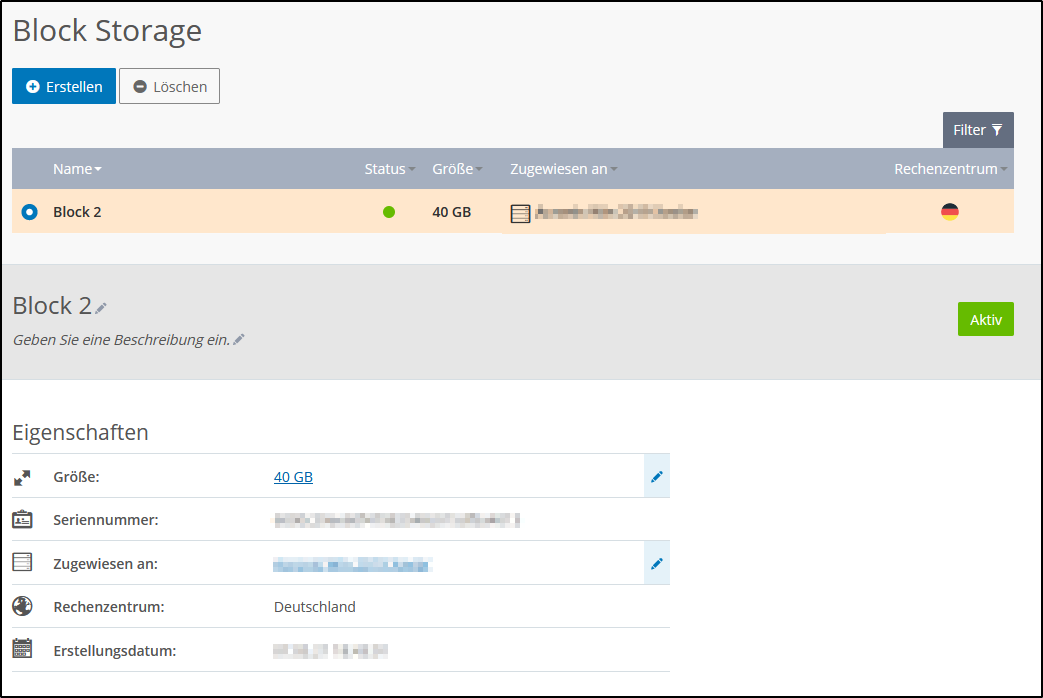

Block Storage hinzufügen

Block Storages bieten zusätzlichen Speicherplatz, den Sie in Verbindung mit einem Cloud Server nutzen können. Jeder Block Storage besteht aus einer SSD, deren Größe Sie individuell festlegen können. Da Block Storages als individuelle Datenträger behandelt werden, eignen Sie sich z. B. um Dateien, Datenbanken oder Log-Dateien zu speichern.

Block Storages können nur an einen einzelnen Cloud Server zugewiesen werden. Bei Bedarf können Sie den Block Storage einem anderen Cloud Server zuweisen, wenn sich dieser im gleichen Rechenzentrum befindet.

Weitere Informationen zu Block Storages finden Sie in diesem Artikel.

Erstellen Sie Ihre Serverinfrastruktur

Mit dem Cloud Panel können Sie nicht nur Ihre Server verwalten. Es bietet Ihnen auch viele Funktionen, um Ihre eigene Infrastruktur aufzubauen.

- Sie können so viele Server erstellen, wie Sie benötigen. Sie können zwischen verschiedenen Konfigurationen wählen, um den Anforderungen Ihres Projekts gerecht zu werden. Weitere Informationen zur Erstellung eines Cloud Servers finden Sie hier.

- Erstellen Sie einen Load Balancer, um die Workloads auf Ihre Server zu verteilen. Weitere Informationen zu Load Balancern finden Sie hier.

- Private Netzwerke: Verbinden Sie Ihre Server in einem privaten Netzwerk, um eigene logische Netzwerke zu erstellen und Latenzzeiten zu reduzieren. Weitere Informationen über private Netzwerke finden Sie hier.

- VPN: Stellen Sie mittels VPN eine sichere Verbindung zu Ihren Servern her. Mit VPN können Sie eine sichere, SSL-verschlüsselte Verbindung zwischen Ihrem lokalen PC und Ihren Cloud Servern herstellen.

- Benutzer: Sie können zusätzlichen Benutzern erlauben, Ihre Dienste im Cloud Panel zu verwalten. Darüber hinaus können Sie für diese Benutzer Rollen erstellen, um die erforderlichen Berechtigungen zu vergeben. Weitere Informationen finden Sie hier.

Sicherheitsempfehlungen

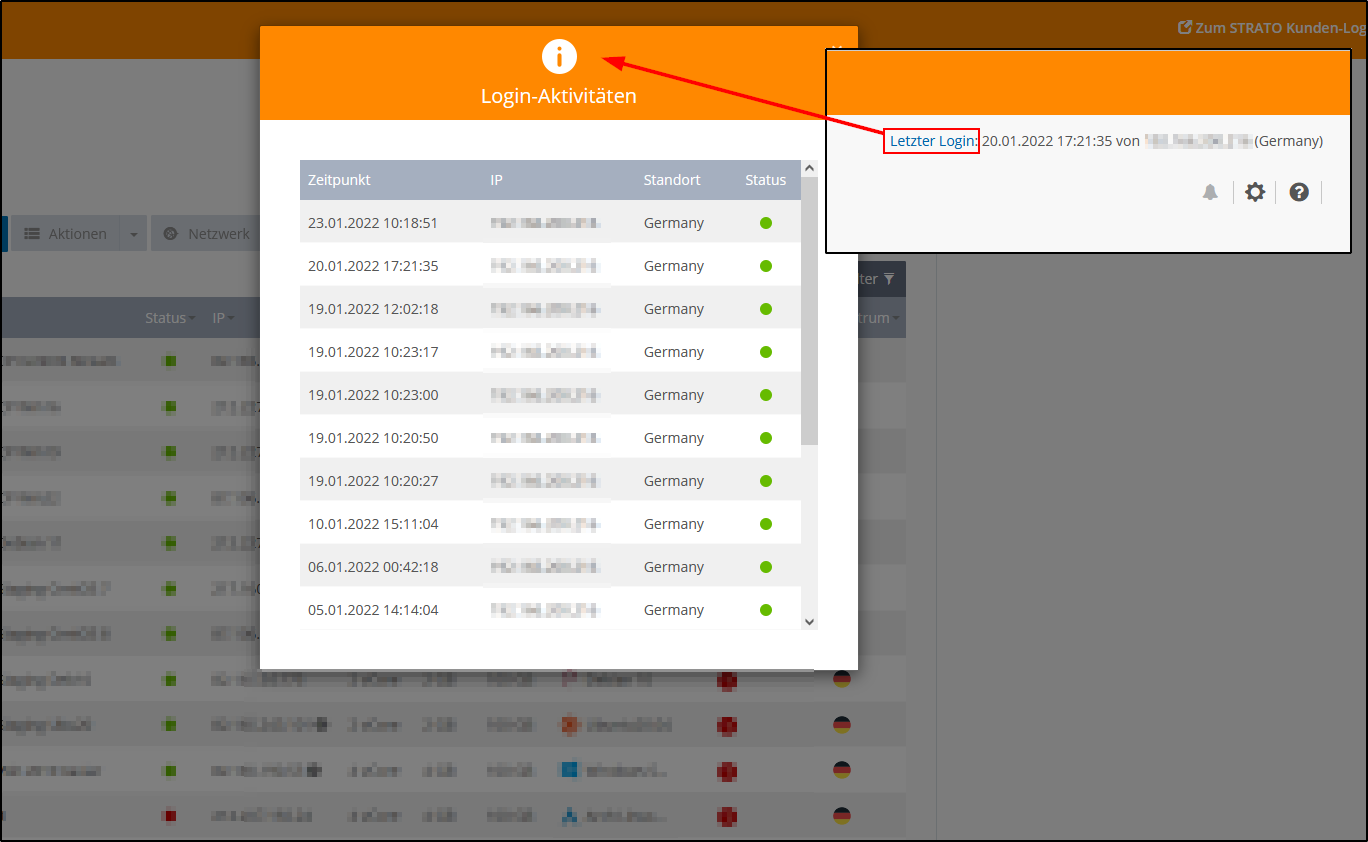

Cloud Panel Logins prüfen

Wir empfehlen regelmäßig die Logins im Cloud Panel zu überprüfen. Tauchen hier unbekannte Logins auf, ist es an der Zeit, die Passwörter zu ändern. Das sollte mindestens für das Kundenpasswort und, wenn vorhanden, das Passwort für einen separaten Cloud Panel Login gemacht werden.

Im Cloud Panel wird Ihnen rechts oben angezeigt, wann der letzte Login in das Cloud Panel stattgefunden hat. Wenn Sie auf Letzer Login klicken, öffnet sich ein Fenster mit einer Übersicht, wann sich mit dem aktuellen Benutzer eingeloggt wurde, von welcher IP-Adresse aus der Login erfolgte und welchem Land diese IP-Adresse zugeordnet ist.

Für Cloud Panel Nutzer die 2-Faktor-Authentifizierung aktivieren

Wir empfehlen, für zusätzliche Nutzer, die unter Management > Benutzer angelegt sind, die 2-Faktor-Authentifizierung zu aktivieren. Genauere Informationen zu den Benutzern und Rollen finden Sie in unseren FAQs unter Wie lege ich weitere Benutzer im Cloud Panel an?

Server überwachen

Mittels des Monitorings können Sie die Ressourcen Ihres Servers überwachen. Darüber hinaus können Sie sich auch benachrichtigen lassen, wenn die festgelegten Grenzwerte überschritten werden.

Wenn Sie einen Server erstellen, wird automatisch eine Standard-Monitoring-Richtlinie zugewiesen. Alternativ können Sie neue, benutzerdefinierte Monitoring-Richtlinie erstellen. Wenn Sie eine Monitoring-Richtlinie erstellen, können Sie auch festlegen, dass Warnhinweise an eine E-Mail-Adresse Ihrer Wahl gesendet werden.

Wenn Sie den Monitoring Agent auf Ihrem Server installieren, können Sie zusätzliche Überwachungsfunktionen nutzen. Dies ist für das Basis-Monitoring nicht zwingend erforderlich.

Monitoring-Richtlinien ermöglichen Ihnen die Überwachung der folgenden Ressourcen:

- RAM-Nutzung

- CPU-Auslastung

- Festplattenspeicherverbrauch

- Datentransfer

- Ping-Wert

- Ports

- Prozesse

Weitere Informationen zu den Monitoring-Richtlinien finden Sie hier.

Backups erstellen

Der Schutz Ihres Servers ist entscheidend für die Sicherheit Ihrer Daten. Dies ist besonders bei einem Serverausfall wichtig. Daher empfehlen wir Ihnen dringend, regelmäßig Backups zu erstellen.

Verwenden Sie die integrierte Backup Lösung, um Backups von Ihren Servern zu erstellen. Diese Backup-Möglichkeit eignet sich besonders für geplante, mittel- und langfristige Backups. Diese Backups werden in einer separaten Backup-Konsole verwaltet. Um Backups durchführen zu können, müssen Sie auf dem zu sichernden Server den Backup Agent installieren und den Server in der Backup-Konsole registrieren. Anschließend können Sie die gewünschten Backup-Pläne erstellen. Mit einem Backup-Plan können Sie die Erstellung von Sicherheitskopien Ihres vollständigen Servers, von Dateien und Ordnern oder Volumes gemäß Ihrer Backup-Strategie planen.

Weitere Informationen zum Backup-Paket finden Sie hier.

Firewall konfigurieren

Die Firewall wird verwendet, um die Netzwerksicherheit zu verbessern, indem sie den eingehenden Datenverkehr basierend auf einer Reihe von Firewall-Richtlinien filtert. Offene Ports werden von Hackern genutzt, um Angriffe durchzuführen und Zugang zu Ihrer Infrastruktur zu erhalten.

Standardmäßig ist die Firewall so konfiguriert, dass sie den Datenverkehr zu allen Ports verweigert. Die Ports, die in der Firewall-Richtlinie freigeschaltet sind, sind davon ausgenommen. Wenn der Server ausgeliefert wird, sind in der Firewall nur die Ports freigeschaltet, die für den Zugriff auf den Server erforderlich sind oder von der jeweils installierten Anwendung benötigt werden.

Wir empfehlen Ihnen, alle unnötigen Ports standardmäßig geschlossen zu halten, um die Sicherheit Ihres Servers zu erhöhen.

Weitere Informationen zu den Firewall-Richtlinien finden Sie hier.

Betriebssystem aktuell halten

Wenn Sie bei STRATO einen Server bestellen, wird dieser immer mit dem letzten verfügbaren Update ausgeliefert, das für das Betriebssystem oder die jeweilige Distribution verfügbar ist. Dennoch sollten Sie den Server immer auf dem neuesten Stand halten.

Betriebssystem-Updates bieten hauptsächlich zwei Arten von Funktionalitäten: neue Funktionen oder das Beheben von Fehlern oder Sicherheitslücken. Wenn im Betriebssystem, das auf einem Server installiert ist, eine Sicherheitslücke existiert und diese nicht behoben wird, können Hacker diese Sicherheitslücke ausnutzen, um Zugang zum Server zu erhalten.

Daher ist das Patch-Management ein wichtiger Bestandteil der Pflege Ihrer Systeme. Da die rechtzeitige Anwendung von Sicherheitsupdates eines der wichtigsten und effektivsten Dinge ist, die Sie zum Schutz Ihres Servers tun können, sollte Ihr Patch-Management so effizient wie möglich sein.

Sicherheitsempfehlungen für Linux-Server

Public-Key-Authentifizierung

Die Public-Key-Authentifizierung ist eine sichere Alternative zur bekannten klassischen Authentifizierung mit Benutzername und Passwort. Der Vorteil der Public-Key-Authentifizierung liegt in der höheren Sicherheitsstufe, da SSH-Schlüssel viel komplexer und damit schwieriger zu knacken sind als Passwörter.

Dieses Verfahren verwendet einen privaten und einen öffentlichen Schlüssel für die Benutzerauthentifizierung. Der öffentliche Schlüssel muss im Cloud Panel hinterlegt werden, damit die Public-Key-Authentifizierung eingerichtet werden kann. Anschließend können Sie den öffentlichen Schlüssel an einen oder mehrere Server während der Server-Erstellung zuweisen. Bei Bedarf können Sie einem Server auch mehrere öffentliche Schlüssel zuweisen. Der öffentliche Schlüssel wird während der Erstellung des Servers automatisch in die Datei /root/.ssh/authorized_keys eingetragen. Der private Schlüssel wird lokal auf dem eigenen Computer gespeichert. Der Benutzer kann sich nach der Erstellung des Servers unter Verwendung des Public Keys ohne Login-Passwort am Server anmelden. Hierbei ist ggf. die Eingabe des Passworts erforderlich, mit der der öffentliche Schlüssel geschützt wird.

Um Ihren Server noch wirkungsvoller zu schützen, können Sie zusätzlich die SSH-Passwortauthentifizierung deaktivieren. Sie können diese Einstellung während der Erstellung eines neuen Servers vornehmen. Wenn Sie die SSH-Passwortauthentifizierung deaktivieren, kann sich der Benutzer ausschließlich mittels der Public-Key-Authentifizierung am Server anmelden. Eine Authentifizierung mittels Passworteingabe ist in diesem Fall nur noch dann möglich, wenn sich der Benutzer mittels der KVM-Konsole bzw. der VNC-Konsole auf dem Server einloggt.

Wenn Sie die Public-Key-Authentifizierung verwenden, kann niemand ohne den privaten Schlüssel auf Ihren Server zugreifen. Diese Sicherheitsmaßnahme reduziert in erheblichem Maß das Risiko gehackt zu werden.

Zusätzliche Sicherheitsmaßnahmen

Angreifer können erheblichen Schaden anrichten, wenn sie es schaffen, in einen Server einzudringen, um dort Daten abzugreifen, Daten zu manipulieren oder die Verfügbarkeit des Servers zu stören. Um einen Server und dessen Dienste vor Angriffen und Ausfällen zu schützen, ist die Absicherung des Betriebssystems sowie der darauf installierten Dienste und Anwendungen von entscheidender Bedeutung. Daher empfehlen wir die folgenden zusätzlichen Sicherheitsmaßnahmen, um das Sicherheitsniveau Ihres Servers zu erhöhen:

Verwenden Sie sichere Passwörter

Starke Passwörter sind für die Sicherheit Ihres Servers sehr wichtig, da sie es potenziellen Angreifern erschweren, sich Zugang zu Ihrem Server zu verschaffen. Mit den folgenden Empfehlungen und Tipps erstellen Sie ein sicheres Passwort und schützen Ihren Server vor unbefugtem Zugriff:

- Verwenden Sie ein Passwort, das nicht in Wörterbüchern aufgeführt ist.

- Ein sicheres Passwort enthält kein vollständiges Wort.

- Ein sicheres Passwort enthält nicht Ihren Benutzernamen, echten Namen oder Firmennamen

- Verwenden Sie keine Daten aus Ihrer persönlichen Umgebung wie Geburtstage, Namen, etc.

- Ein sicheres Passwort unterscheidet sich erheblich von früheren Passwörtern, die Sie verwendet haben.

Ein sicheres Passwort enthält:

- Mindestens 8 Zeichen

- Groß- und Kleinbuchstaben

- Mindestens eine Zahl

- Mindestens ein Sonderzeichen

Verwenden Sie das Prinzip der geringsten Privilegien

Der Ansatz des am wenigsten privilegierten Benutzerkontos (LUA) ist ein wichtiger Bestandteil dieser Abwehrstrategie. Der LUA-Ansatz verlangt, dass den Benutzern nur die Zugriffsrechte gewährt werden, die für ihre Arbeit unerlässlich sind. Diese Strategie kann das Malware-Risiko und das Risiko falscher Konfigurationen, die versehentlich vorgenommen werden, erheblich reduzieren.

Zugriff auf den Server einschränken

Erlauben Sie nur autorisierten Benutzern den Zugriff auf den Server.

Troubleshooting

Wenn Ihr Server läuft, aber nicht über SSH oder Remote Desktop Connection erreichbar ist, überprüfen Sie zunächst, welche Firewall-Richtlinie dem Server zugeordnet ist. Wenn der Port 3389 nicht in der Firewall-Richtlinie freigegeben ist, können Sie keine Remote-Desktop-Verbindung zum Server herstellen. Wenn der Port 22 nicht in der Firewall-Richtlinie freigegeben ist, können Sie keine SSH-Verbindung zum Server herstellen.

Wenn Sie keine Remote-Desktopverbindung (Microsoft Windows Server) oder eine SSH-Verbindung (Linux) herstellen können, obwohl Sie die oben genannten Ports freigegeben haben, können Sie die KVM-Konsole verwenden, um sich bei Ihrem Server anzumelden. Die KVM-Konsole ermöglicht die Fernwartung Ihres Systems, als ob Sie direkt davor sitzen würden. Sie können die Systemmeldungen wie auf einem "echten" Bildschirm mitverfolgen und jederzeit mit dem Server interagieren. So kann der Server zum Beispiel bei Startschwierigkeiten mit anderen Bootoptionen oder gar mit einem alternativen Image gebootet werden. Somit eignet sich die KVM-Konsole vor allem für die erweiterte Fehlersuche- und Behebung.

Wenn Sie keinen Zugriff auf den Server haben, weil Sie Ihr Passwort vergessen haben, dann folgen Sie bitte den Schritten, die in den folgenden Artikeln beschrieben sind:

Administrator-Passwort zurücksetzen (Microsoft Windows)

Zurücksetzen des Root-Passworts (Linux)

Bei Problemen mit dem Server können Sie die Knoppix-DVD verwenden, um von dieser DVD zu booten. Mit Knoppix steht Ihnen ein Betriebssystem zur Verfügung, mit dem Sie das Betriebssystem Ihres Servers überprüfen und ggf. reparieren können. Darüber hinaus können Sie mit Knoppix auch die Daten speichern, die sich auf dem Server befinden, wenn z.B. die Datenstruktur des Dateisystems zerstört wurde.

Server neu installieren

Sie können Ihren Server mit Hilfe eines Images jederzeit wieder in den Auslieferungszustand zurücksetzen. Alternativ können Sie eigene Images erstellen und nutzen, um Ihren Server wiederherzustellen.

Darüber hinaus stehen Ihnen Images zur Verfügung, die bestimmte vorinstallierte Anwendungen wie z. B. WordPress, Plesk oder Magento enthalten. Sie können diese Images verwenden, um Ihren Server von Grund auf neu zu installieren. Insgesamt stehen Ihnen Images für über 40 verschiedene Anwendungen zur Verfügung.

Wenn Sie das Betriebssystem neu installieren, werden auf dem Server alle gespeicherten Daten gelöscht. Stellen Sie daher sicher, dass Sie eine Sicherheitskopie Ihrer Daten haben.

Weitere Informationen zur Neuinstallation eines Servers finden Sie hier.

Darüber hinaus können Sie ein bootfähiges Image von einer virtuellen Maschine importieren, um es für eine Neuinstallation auf bestehenden Servern oder zum Erstellen neuer Server zu verwenden.

Weitere Informationen zu Images finden Sie hier.

Die Zugangs-Daten für den Demo-Zugang finden Sie hier:

SCP-LINK: https://scp.strato.de/login

Benutzername: 0350010b.d3mo

Passwort: Strato_SCd3mo!