Viele Unternehmen und Organisationen verlagern ihre Anwendungen und Daten in die Cloud, anstatt die Kosten für die Anschaffung von Hardware und den Betrieb/Wartung von Anwendungen vor Ort zu tragen.

Andere wiederum verwalten ihre Daten in lokalen Systemen, speichern ihre Backups aber in der Cloud. Unabhängig davon, für welchen Ansatz du dich entscheidest, hast du vielleicht noch Fragen zur Cloud-basierten Sicherheit. Ist die Cloud sicher genug? Sind meine Daten sicher? Sind meine Daten geschützt?

Was ist Cloud-Sicherheit?

Bei der Cloud-Sicherheit handelt es sich um eine Reihe von Richtlinien, Methoden und Technologien zum Schutz der Infrastruktur, Daten und Anwendungen, die in der Cloud arbeiten, unabhängig davon, ob es sich um eine private, öffentliche oder hybride Cloud handelt. Sie dient dazu, Daten zu schützen:

- Schutz vor Diebstahl, unbefugter Löschung und Datenlecks

- Schutz vor Internet-Angriffen und unbefugtem Zugriff

- Geschützt und sicher, um die Einhaltung gesetzlicher Vorschriften zu unterstützen

Die Cloud-Sicherheit authentifiziert auch den rollenbasierten Zugriff und kann so konfiguriert werden, dass sie den Anforderungen eines jeden Unternehmens gerecht wird. Um den besten Cloud-Schutz zu gewährleisten, muss dein Unternehmen eng mit dem Cloud-Anbieter zusammenarbeiten, um die Sicherheit an die Unternehmensanforderungen anzupassen.

Datensicherheit in der Cloud vs. Datensicherheit vor Ort

Unternehmen können wählen, ob sie ihre Daten vor Ort, in der Cloud oder in einer Kombination aus beidem sichern und schützen wollen. Dein Unternehmen oder Organisation kann etwa:

- Szenario 1: Du führst den gesamten IT-Prozess auf einem lokalen System aus und sicherst deine Daten in deinem Rechenzentrum vor Ort. Dies erfordert Datensicherheit vor Ort.

- Szenario 2: Du führst den gesamten IT-Prozess auf einem lokalen System aus und sicherst Daten in einer privaten oder öffentlichen Cloud. Wenn es sich um eine private Cloud handelt, müssen die Daten in der Cloud gesichert werden, und für die Verwaltung der privaten Cloud-Infrastruktur müssen interne IT-Experten eingesetzt werden.

- Szenario 3: Du nutzt Cloud-basierte SaaS-Anwendungen und sicherst deine Daten in einer anderen öffentlichen Cloud oder in einem System vor Ort.

Unabhängig davon, für welche Sicherungsstrategie du dich entscheidest, ist es wichtig, dass du die 3-2-1-Backup-Regel befolgst: drei Kopien deiner Daten (Produktion und zwei Backups), verteilt auf zwei Medien, wobei ein Backup außerhalb des Unternehmens gespeichert wird, zum Beispiel in der Cloud. Das sind die Gründe:

- In Szenario 1 können Naturkatastrophen deine lokalen Systeme und Backups zerstören. Cyber-Kriminelle können deine Endpunkte und alle mit dem Unternehmensnetzwerk verbundenen Geräte angreifen, einschließlich der Backups vor Ort. Lokale Backups können eine bequeme Wiederherstellungsoption sein, aber sie sind anfällig für lokale Datenverluste. Daher solltest du sicherstellen, dass du ein zweites Backup außerhalb des Unternehmens, beispielsweise in der Cloud, gespeichert hast.

- In Szenario 2 sorgt eine zweite Sicherung, die außerhalb des Standorts und isoliert von deinem Netzwerk gespeichert ist, dafür, dass die Daten jede Bedrohung Ihrer lokalen Endpunkte, Netzwerke oder Sicherungen überstehen. Backups in der Cloud sind bequemer, konsistenter und sicherer als der Transport von Laufwerken mit Backup-Dateien außerhalb des Standorts. Ein lokales Backup ist ebenfalls notwendig, und zwar aus Gründen der Redundanz und der schnelleren Wiederherstellung, falls ausgewählte Daten wiederhergestellt werden müssen.

- In Szenario 3 ist es wichtig zu bedenken, dass der SaaS-Anbieter nur dafür verantwortlich ist, dass seine Infrastruktur verfügbar ist. Während er also seine Infrastruktur sichert, um die Service-Level-Agreements (SLAs) einzuhalten, sichert er nicht deine Daten. Es ist deine Aufgabe, für die Sicherung und Wiederherstellung der Daten Ihres Unternehmens zu sorgen.

Die Bedeutung des Datenschutzes in der Cloud

Die Datensicherheit beim Cloud-Computing ist genauso wichtig wie die Datensicherheit für deine Systeme vor Ort. In den Anfängen des Cloud-Computing zögerten viele Unternehmen, ihre Anwendungen in die Cloud zu verlagern, weil sie Angst vor Datenverlusten und Datenlecks hatten.

Die Cloud-Anbieter allerdings häufig bewiesen, dass ihre Verfahren zur Überwachung der Cloud-Sicherheit die Daten privat und sicher halten. Sie sind sogar sicherer als die Sicherheit vieler lokaler Systeme – vor allem, wenn es sich bei Ihrem Unternehmen um ein kleines bis mittleres Unternehmen handelt. Cloud-Anbeter sind hier im Vorteil, da sie in der Lage sind qualifizierte Sicherheitsexperten einzustellen und diese entsprechend zu bezahlen.

Du oder dein Unternehmen ist jedoch nach wie vor dafür verantwortlich, dass die von den Cloud-Anbietern bereitgestellten Sicherheitsmaßnahmen richtig konfiguriert sind. In einem kürzlich erschienenen Artikel von Gartner heißt es dazu: »Die Herausforderung besteht nicht in der Sicherheit der Cloud selbst, sondern in den Richtlinien und Technologien für die Sicherheit und Kontrolle der Technologie. In fast allen Fällen ist es der Nutzer, nicht der Cloud-Anbieter, der die Kontrollen zum Schutz der Daten eines Unternehmens nicht verwaltet.«

Wie funktioniert die Cloud-Sicherheit?

Es gibt eine Reihe von Technologien, Richtlinien und Verfahren, die der Cloud-Anbieter einsetzen sollte, um die Sicherheit von Cloud-Daten zu gewährleisten. Bei der Auswahl von Cloud-Anbietern sollten nur solche in Betracht gezogen werden, die ihre Sicherheitsrichtlinien und -verfahren auf allgemein anerkannte internationale Sicherheitsstandards setzen und lokale Regelwerke berückischtigen.

Solche internationale Sicherheitsstandards wären etwa ISO 27001 und ein lokales Regelwerk, welches berücksichtigt werden müsste, wäre unter anderem DSGVO.

Im Folgenden finden Sie eine Liste weiterer Technologien und Verfahren, die Ihr Unternehmen befolgen und/oder nach denen es bei einem Cloud-Anbieter suchen sollte:

- Datenverschlüsselung: Sie sollten Ihre Daten verschlüsseln, noch bevor Sie sie an die Cloud senden, und zwar mit einer von der Regierung genehmigten starken AES-256-Verschlüsselung. Ihr Unternehmen richtet die Verschlüsselung ein, und nur autorisierte Benutzer in Ihrem Unternehmen können darauf zugreifen. Der Cloud-Anbieter sollte nicht in der Lage sein, Ihre Daten einzusehen, da diese in einem verschlüsselten Cloud-Speicher abgelegt sind!

- Sichere Kommunikation: Metadaten sollten verschlüsselt werden und die gesamte Managementkommunikation zwischen Ihren Systemen und der Cloud des Anbieters sollte über sichere Kanäle mit SSL-Verschlüsselung laufen. Dies bedeutet, dass zu jedem Zeitpunkt alle Aspekte Ihrer Daten sicher sind.

- Web Application Firewall: Der Anbieter sollte eine Web Application Firewall (WAF) einsetzen, die sofortigen Schutz vor SQL-Injection, Cross-Site-Scripting, unbefugtem Ressourcenzugriff, Remote File Inclusion und anderen OWASP-Bedrohungen (Open Web Application Security) bietet.

- Sicherheit des Datenzentrums: Das physische Rechenzentrum muss durch hohe Zäune, Sicherheitspersonal rund um die Uhr und Videoüberwachung mit 90-tägiger Archivierung hoch gesichert sein. Biometrische Handgeometrie-Scans und Proximity-Schlüsselkarten sollten ebenfalls für den Zugang erforderlich sein.

- Verfügbarkeit des Rechenzentrums: Die Infrastruktur des Cloud-Anbieters muss Hochverfügbarkeits-SLAs erfüllen, indem sie eine redundante Infrastruktur unterhält, um Ausfallzeiten zu minimieren und Single Points of Failure auszuschließen. Ferner müssen die Stromversorgungssysteme in den Rechenzentren eine unterbrechungsfreie Stromversorgung der gesamten Infrastruktur rund um die Uhr gewährleisten. Automatische unterbrechungsfreie Stromversorgungen schützen vor Stromstößen bei der Umschaltung von Stromleitungen und bieten Stromunterstützung bei der Umstellung auf Dieselgeneratoren. Die Rechenzentren sollten außerdem von mindestens zwei unabhängigen Stromquellen versorgt werden.

- Regelmäßige Backups: Der Cloud-Anbieter muss nach einem vereinbarten Zeitplan regelmäßig Backups durchführen, um sicherzustellen, dass Ihre Daten auch bei einem größeren Ausfall geschützt sind.

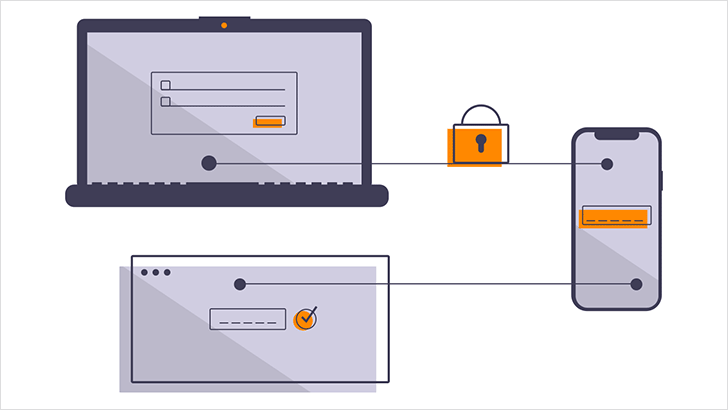

- Professionelle Vorgehensweise: Der Anbieter sollte zudem strenge Vertraulichkeits-, Geschäftsethik- und Verhaltenskodex-Richtlinien für alle Mitarbeiter implementiert haben. Einschließlich Hintergrundüberprüfungen, Vertraulichkeitsvereinbarungen und den Prinzipien der Aufgabentrennung, des »Need to know«-Prinzips und des »Least Privilege« Zugriffs. Die sind notwendig, um sich gegen böswillige oder versehentlich gefährliche Handlungen von Insidern zu schützen. Strenge Zugangskontrollen, Multi-Faktor-Authentifizierung und eine allgegenwärtige Aktivitätsprotokollierung gewährleisten, dass nur geeignete Personen Zugang zu sensiblen Systemen erhalten.

Die Lösung von STRATO: Cyber Protect by Acronis

Cyber Protect bietet alles, damit deine Geräte und ihre Sicherungen für allen heutigen Bedrohungen gewappnet sind – von Festplattenfehlern bis hin zu Ransomware-Angriffen.

Dank der einzigartigen Integration von Backup und Internetsicherheit in einem Programm sparst du Zeit und Geld und reduzierst die Komplexität und das Risiko, das du bei der Verwaltung mehrerer Lösungen hättest.

Cyber Protect by Acronis

Sie können erst kommentieren, wenn Sie unseren Datenschutzbestimmungen und den Cookies zugestimmt haben. Aus Datenschutzrechtlichen Gründen dürfen wir andernfalls keine personenbezogenen Daten von Ihnen aufzeichnen.

Klicken Sie dazu einfach unten im Browser Fenster auf den blauen Button Akzeptieren. Nach dem Neuladen der Seite können Sie Ihr Kommentar schreiben.